帯電とエアロダイナミクス

トヨタがアルミテープを貼って86を出すとニュースがあり、早速自分の車(スバル レヴォーグ)で試してから約2年。

今度はGazoo Racingからアルミテープの発展型であるAERO STABILIZING BODY COATが発売され、早速、施工してみました。 ※詳しくは下記サイトを参照してみてください

アルミテープってなに?

よくあるアルミのテープです。 ボディに貼ることで、空気との摩擦でボディが帯電したボディを放電します。

何が起きるの?

走行すると空気との摩擦でボディが帯電します。 これにより、ボディが帯電し空気流が剥離してしまい、設計で想定されるエアロダイナミクスが発揮されず、車の基本性能(直進性、ロール制御、操舵応答性)などが低下します。

当初はオカルトチューニングという意見も多かった(今も多い?)のですが、トヨタ86やレクサスRXにアルミテープ標準搭載され、何らかの効果があることは間違いないと思っています。

エアロダイナミクスってなに?

日本語で「空力」です。 車が走行しているときに車の周りを包み込むように空気が流れることで、車体を固定する効果があり、ロール(左右の揺れ)や上下動が抑制されます。 その結果、安定性、快適性が向上します。

なんでアルミテープなの?

もともとは開発中のテストで、同じクルマなのに全く挙動が違うという現象があったそうです。いろいろ調べた結果、帯電していることがわかり、それが原因でエアロダイナミクスに影響が出ていたとのこと。 試行錯誤の末、アルミテープにたどり着いたようです。

AERO STABILIZING BODY COATってなに?

アルミテープの原理をコーティングで実現したものです。 帯電防止剤が含まれており、ボディ全体が帯電しにくくなることで設計に近いエアロダイナミクスを発揮できることを狙っています。

どのくらい効果があるかは、公式のYoutube動画がわかりやすいので下記を見ましょう。

GR PARTS GRエアロスタビライジングボディコート説明動画① スラローム編

GR PARTS GRエアロスタビライジングボディコート説明動画② 市街地走行編

どこで買えるの?

トヨタのディーラーで3980円で買えると思いますが、私はスバルユーザーなので、Amazonで買いました。 送料含めて4500円くらいまでなら、ほぼ定価で購入になるかなと思います。

TOYOTA GAZOO Racing GR エアロスタビライジングボディコート 空力特性向上ボディコート

- メディア: Automotive

Visual studio Codeをカスタマイズする

Visual studio Codeのカスタマイズを、備忘録を兼ねて、ここにメモしておきます。 まだ、カスタマイズ項目が少ないですが、順次、変更したところを追記していきます。

Visual studio Codeとは

Microsoftが提供するオープンソースのエディタです。 Powershellを始め、JavascriptやPHPなど殆どの言語に対応しており、拡張機能も豊富です。

また、WindowsだけでなくLinuxやMacでも利用できるプラットフォームフリーなアプリケーションなのでMacとWindows持ちの私に優しいツールです(笑)

公式サイト抜粋

Visual Studio Code is a lightweight but powerful source code editor which runs on your desktop and is available for Windows, macOS and Linux. It comes with built-in support for JavaScript, TypeScript and Node.js and has a rich ecosystem of extensions for other languages (such as C++, C#, Java, Python, PHP, Go) and runtimes (such as .NET and Unity). Begin your journey with VS Code with these introductory videos.

ダウンロード

下記のリンクからダウンロードできます。

拡張機能

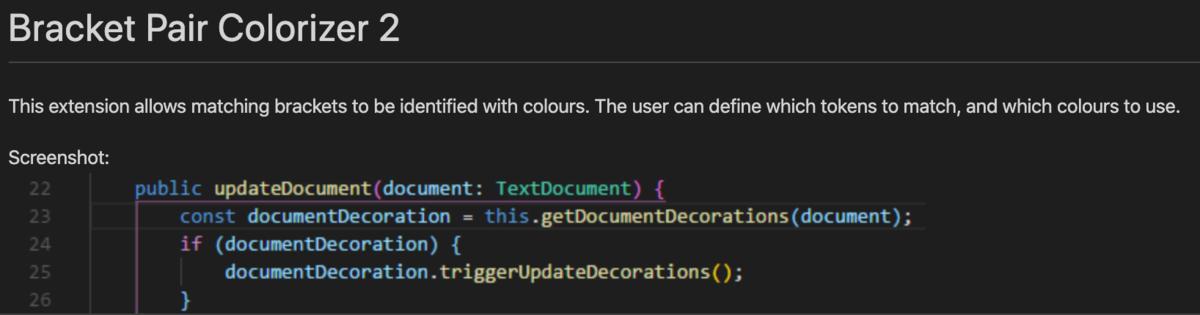

Bracket Pair Colorizer 2

コーディング時にブラケットがどこで終わっているかガイドしてくれる拡張機能です。

コーディングしていると、文末のブラケットを見失ってしまうのでかなり便利です。

ESLint

ESLintは、Javascriptの静的検証ツールだそうです。

まだ、このツールにお世話になるほどJavascriptを理解していないので使っていないですが、コードの品質を維持するのに役に立ちそうなのでインストールしてみました。

indent-rainbow

インデント毎に色分けして表示してくれる拡張機能です。離れた場所のコードのインデントを揃えるときに便利です。

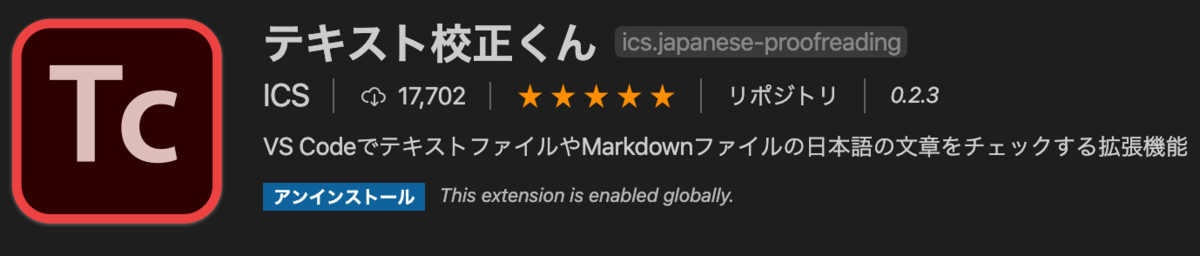

テキスト校正くん

固有名詞の大文字や、日本語の間違いを修正してくれる拡張機能です。

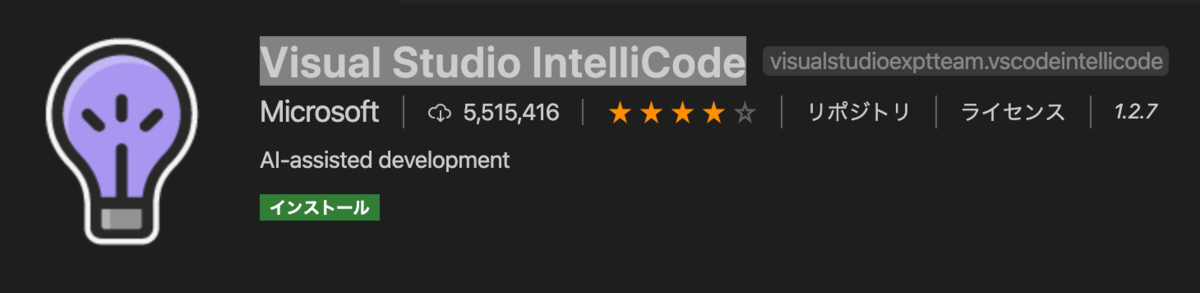

Visual Studio IntelliCode

AIを使ってよく使われる入力候補を表示してくれる補完機能です。Github上のコードから学習しており、通常のコード補完機能とは違い、必要なコードを優先して表示してくれるようです。

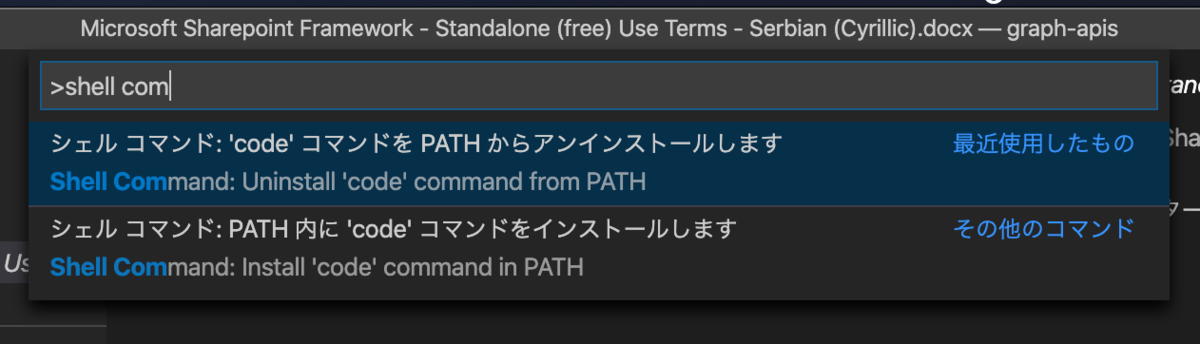

Pathを通す

Visual studio Codeを簡単に起動するために、コマンドラインから以下のコマンドで起動できるように設定します。

code .

- Visual studio codeを起動して、⌘⇧Pを押します。 2.コマンド入力欄が出てきたら、以下のコマンドを選択してEnterを押します。

Shell command: Install 'code' command in PATH

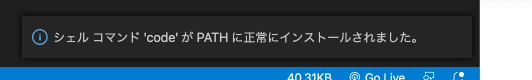

3.実行後、画面の右下に「正常にインストールされました」と表示されれば完了です。

MacにSharePoint Framework(SPFx)環境を構築する

Macbook pro (2019)にSPFx開発環境を構築した際のメモです。 私の端末スペックなどは下記の記事を参照ください。

前提

SPFx環境の準備はMicrosoft Docsを見ながら進めれば基本的な環境設定は完了します。しかし、MacではWindowsほど簡単に行かないところがあったので、足りないところを以下に追記しています。1

補足1:Node.jsのインストール

Docsでは、"Node.JSのインストールをします"とNode.js公式サイトに飛ばされてしまいます。

リンク先からNode.jsのインストーラーを取得するのもありなのですが、SPFxがサポートするNode.jsバージョンに縛りがある2ので、バージョンの切り替えがやりやすいようにパッケージマネージャ経由でインストールをします。

- Homebrewのインストール

- nodebrewのインストール

- Node.jsのインストール

Homebrewのインストール

HomebrewはMac用のパッケージマネージャで、ツールのインストールや依存性の確認などを行ってくれいます。nodebrewもhomebrew経由でインストールしました。

- インストール

http://brew.sh/index_ja.html にあるスクリプトを実行します。3

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install.sh)"

インストール後は以下のコマンドでHomebrewのバージョンの確認ができます。

brew -v

Homebrew 2.2.17 Homebrew/homebrew-core (git revision 8395d1; last commit 2020-05-23) Homebrew/homebrew-cask (git revision cdc53; last commit 2020-05-23)

nodebrewのインストール

Node.jsのバージョン管理ツールです。複数のバージョンのNode.jsをインストールしたり、切り替え等々ができるので、SPFx以外で使うときも気軽にバージョンを切り替えることができます。

- インストール

Homebrewを使ってnodebrewをインストールします。

brew install nodebrew

インストール後は以下のコマンドでバージョンの確認ができます。

nodebrew -v

nodebrew 1.0.1 Usage: nodebrew help Show this message nodebrew install <version> Download and install <version> (from binary) nodebrew compile <version> Download and install <version> (from source) nodebrew install-binary <version> Alias of `install` (For backword compatibility) nodebrew uninstall <version> Uninstall <version> nodebrew use <version> Use <version> nodebrew list List installed versions nodebrew ls Alias for `list` nodebrew ls-remote List remote versions nodebrew ls-all List remote and installed versions nodebrew alias <key> <value> Set alias nodebrew unalias <key> Remove alias nodebrew clean <version> | all Remove source file nodebrew selfupdate Update nodebrew nodebrew migrate-package <version> Install global NPM packages contained in <version> to current version nodebrew exec <version> -- <command> Execute <command> using specified <version> Example: # install nodebrew install v8.9.4 # use a specific version number nodebrew use v8.9.4

Node.jsのインストール

Node.jsは以下のコマンドでインストールすることができます。

nodebrew install-binary {version}

{version}に指定する値がわからない場合は、以下のコマンドを実行して、利用可能なNode.jsのバージョンを調べます。

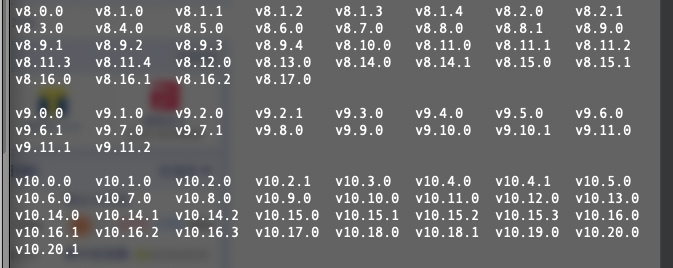

nodebrew ls-remote

SPFxはNode.js v8かv10のみサポートしているため、使いたい方の最新のバージョンを確認します。

バージョンを指定せずに実行すると、最新のものがインストールされてしまったりするので、必ずバージョン指定でインストールします。

インストールが完了したら、インストールされたバージョンを確認します。ちなみに私の環境は、3種類入っており、今は10.20.1が有効になっています。

nodebrew ls

v8もしくはv10がCurrentに指定されていない場合は、以下のコマンドを使って有効化します。

nodebrew use v10.xx.xx

有効化が終わったらコマンドラインからNode.jsを起動できるようにするために、パスを通します。

Bashの場合

echo 'export PATH=$HOME/.nodebrew/current/bin:$PATH' >> ~/.bash_profile

zshの場合

echo 'export PATH=$HOME/.nodebrew/current/bin:$PATH' >> ~/.zprofile

最後にコマンドラインから以下のコマンドを打って結果が表示されれば完了です。実行する前に、コマンドラインを一度閉じるか、Sourceコマンドで再読み込みを行っておく。

node -v

SharePoint Framework (SPFx)

仕事でSharePoint Onlineが目立ってきたので、スキルチェンジも兼ねてSharePoint Framework(SPFx)の勉強を始めてみました。久々なので、内容がまったくない記事です。

きっかけ

Office365に関連した仕事をしていますが、どちらかというとExchangeやTeamsなどを扱うことが多く、SharePointは全く触れていませんでした。

しかし、Office365の導入も一段落してきており、SharePointの活用というケースが目立ってきたので、スキルチェンジを兼ねてSPFxに手を出してみました。

とはいえ、プログラミングは新卒のときにJavaを学んだきりで約10年。ほぼ忘れているので、初心者からのスタートです。

端末

自宅の環境はMacbook pro(2019)なので、macOSベースで構築しました。

| スペック | 詳細 |

|---|---|

| プロセッサ名 | Quad-Core Intel Core i7 |

| プロセッサ速度 | 1.7 GHz |

| メモリ | 16 GB |

エディター

開発環境はVisual studio Codeを選択しました。

環境設定

環境構築は以下の記事に記載しています。(順次更新中)

今後の予定

まずは、プログラミングの勘を取り戻さないことには何も始まらないので、サンプルを使いながら少しずつ勉強していこうと思います。